Jarosław Tomasiewicz

Mgławica rebelii

Terroryzm w społeczeństwie informacyjnym na przykładzie insurekcjonizmu

Streszczenie: Autor w artykule charakteryzuje zjawisko terrorryzmu na przykładzie insurekcjonizmu, będącego przykładem oporu niekierowanego. Ponadto przedstawia rolę i znaczenie komunikacji dla działalności insurekcjonistycznej. Komunikacja jest wykorzystywana do pracy wywiadowczej, szkolenia, przekazywania informacji (serwisy informacyjne), organizacji pomocy dla insurekcjonistów i finansowania ruchu.

Dwaj greccy anarchiści przygotowują koktajle Mołotowa.

Jeden pyta drugiego: „W kogo będziemy je rzucać?”.

Ten odpowiada: „A ty co, jakiś pieprzony intelektualista?!”

(anarchistyczny dowcip)(Slackbastard)[1]

Terroryzm w społeczeństwie informacyjnym

Początek lat 90. rozpoczął nową epokę w rozwoju terroryzmu(Tomasiewicz, 2014). Z jednej strony rozpad ZSRR doprowadził do przemian w sferze motywacji ideologicznych: słabnięciu tradycyjnych nurtów – ultralewicowego, skrajnie prawicowego, separatystycznego – towarzyszyło pojawienie się nowych: terroryzmu fundamentalistycznego i terroryzmu nowych ruchów społecznych (Tomasiewicz, 2004). Z drugiej – wynalezienie w 1990 r. przez Tima Bernersa-Lee Internetu przyśpieszyło transformację społeczną w kierunku tzw. „społeczeństwa informacyjnego”. W społeczeństwie takim wysoki stopień rozwoju technologii informacyjnych wywiera wpływ na ich strukturę i funkcjonowanie. Dostęp do informacji i możliwość wpływania nań (kreowania, dystrybucji) decyduje o pozycji społecznej. Społeczeństwa przyjmują formę sieci tworzonych przez liczne węzły, pomiędzy którymi przepływają informacje. Węzły, choć zintegrowane dzięki poziomej wielokierunkowej komunikacji, pozostają jednak w dużym stopniu autonomiczne co sprawia, że struktury sieciowe mają charakter otwarty, zdolne są do ciągłego rozwijania się i integrowania nowych węzłów (Golka, 2005)[2].

Nowe otoczenie społeczne wpłynęło również na sferę bezpieczeństwa. Po pierwsze zauważyć trzeba, że służby specjalne zyskały nowe narzędzia walki z działalnością wywrotową: wywiad elektroniczny (jak sieć Echelon), wszechobecne systemy telewizji przemysłowej, badania biometryczne, drony – wszystko to pozwoliło na skuteczniejszą inwigilację i eliminację terrorystów. Do rangi symbolu urasta fakt, że próba odbudowania Czerwonych Brygad na przełomie XX i XXI w. została udaremniona dzięki odczytaniu usuniętych (!) danych z komputerów terrorystów(Jędrysik, 2003). Po drugie, nowoczesne technologie trafiają też, choć z opóźnieniem, w ręce wywrotowców – zwłaszcza internet i telefonia komórkowa zwiększają efektywność propagowania ekstremistycznych ideologii, komunikowania się terrorystów, zdobywania niezbędnych informacji (David Copeland, rasistowski terrorysta z Wielkiej Brytanii, konstruował bomby opierając się na instrukcjach znalezionych w internecie) (Tomasiewicz, 2007). Po trzecie, współczesne społeczeństwa cechuje „wrażliwość technologiczna” tzn. uzależnienie od skomplikowanej infrastruktury, podatnej na ataki nie tylko fizyczne ale też informatyczne. Po czwarte wreszcie, lawinowy rozwój informacji tworzy rzeczywistość wirtualną, której poświęcamy coraz większą część naszej aktywności i która w rezultacie staje się autonomicznym teatrem działań wojennych. Rośnie rola wojny informacyjnej – informacja może wywoływać pożądane skutki nawet jeśli nie odpowiada rzeczywistości: pogróżki ekoterrorystów o zatruciu produktów spożywczych w Wielka Brytania (1984) i Kanadzie (1992), choć fałszywe, przyniosły wymierne straty atakowanym firmom(Tomasiewicz, 2004). Informacje łącznie ze zdjęciami czy relacjami „naocznych świadków” można dzięki nowoczesnym technologiom dowolnie preparować a chaotyczny nadmiar informacji uniemożliwia ich weryfikację[3]. Współcześnie – gdy nie można zablokować propagandy przeciwnika, walka informacyjna polega na zagłuszaniu, przykrywaniu jej własną (zwłaszcza „szarą” i „czarną”).

Nowe możliwości i narzędzia komunikacyjne przyczyniły się do wypracowania przez terrorystów nowych strategii działania. Pierwszą, stricte techniczną, jest cyberterroryzm polegający na przechwytywaniu zasobów informacyjnych przeciwnika (w styczniu 2015 r. grupa hakerów CyberCaliphate pozyskała dane osobowe oficerów amerykańskiego Central Comand) (www.independent.co.uk), dezorganizowaniu jego infrastruktury informacyjnej (unieruchomienie przez np. atak DDoS, zawirusowanie, przejęcie kodów dostępu), a w najbardziej zaawansowanej wersji – paraliżowaniu czy nawet przejmowaniu kontroli nad systemami infrastruktury społecznej i gospodarczej (23 grudnia 2015 r. hakerzy mieli wyłączyć elektrownię atomową w Zaporożu) (www.tvn24.pl).

Druga z innowacyjnych strategii terrorystycznych, nazwana przeze mnie „softterroryzmem”, polega na spektakularnych akcjach, podczas których starannie unika się jednak ofiar w ludziach. Idea softterroryzmu zakorzeniona jest w teorii „przemocy symbolicznej” Pierre’a Bourdieu, który pisał: „Siła symboliczna jest taką formą władzy, która [...] działa poza strukturami przymusu fizycznego, opierając się na zdeponowanych w ciele dyspozycjach”(Bordieu, 2007, s. 506). Przemoc symboliczna umożliwia panowanie ukryte, tj. oparte na transmisji wzorców zachowań, znaków i treści danej kultury wraz z narzucaniem ich interpretacji. Logicznym wnioskiem płynącym z tego założenia jest manifestacyjna destrukcja symboli (zarówno obiektów fizycznych, jak i zwyczajowych zachowań) charakterystycznych dla kontestowanego status quo. Ataki przeprowadzane na cele symboliczne same też nieraz mają symboliczny charakter[4].

Trzecia strategia – opór niekierowany – wiąże się bezpośrednio ze strukturą i modus operandi organizacji terrorystycznych. W społeczeństwie informacyjnym quasi-militarny typ organizacji terrorystycznych, charakterystyczny dla epoki zimnowojennej, przeżył się jako zbyt ociężały i łatwy do spenetrowania przez służby specjalne. Model piramidy jest anachroniczny w społeczeństwach rozwiniętych technologicznie, gdzie elektroniczne środki wywiadowcze mogą śledzić łańcuch rozkazów. Opór niekierowany ma umożliwić prowadzenie działalności w warunkach wzmożonej inwigilacji (Tomasiewicz, 2009).

Pojęcie oporu niekierowanego (leaderless resistance) zostało sformułowane w 1962 r. przez płk. Uliusa Amossa, a przypomniane w 1983 r. przez amerykańskiego rasistę Louisa Beama. W modelu tym ruch oporu składa się z niezależnych komórek połączonych nie jednolitym kierownictwem ale jednością celu i światopoglądu. W wersji proponowanej przez Beama „system organizacyjny opiera się na strukturze komórkowej, lecz nie ma centralnej kontroli ani zarządzania [...] wszystkie jednostki [individuals] i komórki operują niezależnie od siebie, i nigdy nie zgłaszają się do centrali czy pojedynczego przywódcy po instrukcje czy rozkazy”. Warunkiem funkcjonowania takiej struktury jest, że „[...] uczestniczący przez komórki-widma [phantom cells] czy indywidualne akcje w programie oporu niekierowanego muszą dokładnie wiedzieć co i jak robić”. W tym celu „[...] wszystkie zaangażowane [w ruch – J.T.] osoby mają ten sam światopogląd, są zaznajomione z tą samą filozofią, i generalnie reagują w taki sam sposób w podobnych sytuacjach”. By to osiągnąć „środki rozpowszechniania informacji takie jak gazety, ulotki, komputery itp., które są dostępne dla wszystkich, pozwalają planować odpowiedź [na działania rządu – J.T.] w wielu wariantach. Nikt nie potrzebuje nikomu wydawać rozkazu. Idealiści poświęcający się sprawie wolności będą działali kiedy uznają, że czas dojrzał, albo kiedy otrzymają sygnał od swych poprzedników” (Beam przewiduje tu efekt naśladownictwa) (Beam, 1992).

Insurekcjonizm

Model oporu niekierowanego stosowany jest dziś powszechnie przez większość ugrupowań terrorystycznych: islamistów, ekologistów, ekstremistów prawicowych. Przyjrzeć warto się wszakże jego funkcjonowaniu na przykładzie anarchizmu-insurekcjonizmu. Ten względnie słaby ruch – właśnie ze względu na swoją słabość – jest klinicznym przypadkiem wykorzystywania przez terrorystów nowych strategii, charakterystycznych dla społeczeństw informacyjnych.

Ruch insurekcjonistyczny wyrósł niejako na gruzach organizacji terrorystycznych okresu zimnowojennego. Ugrupowania takie jak Czerwone Brygady pozostawały wierne leninowskiej koncepcji „partii nowego typu”, a więc scentralizowanej organizacji zawodowych rewolucjonistów (Sundquist, 2010; Orsini, 2011) . Klęska Czerwonych Brygad stała się dla anarchistów dowodem na błędność taktyki „partii zbrojnej” (partito armato). W tym samym czasie, gdy rozbite zostały Czerwone Brygady, we Włoszech narastał masowy społeczny ruch protestu przeciw energetyce jądrowej, któremu towarzyszyła fala lokalnych aktów sabotażu (Bonanno, 2000, s. 30–32.). Anarchiści odnaleźli w tym wskazówkę do swych działań. Ich teoretykiem stał się Alfredo Mario Bonanno. Już w 1977 r. polemizował z marksistowską guerillą pisząc, że narastającej walce zbrojnej (którą aprobował) grozi profesjonalizacja, „specjalizacja i militaryzacja”(Bonanno, 1998, s. 3, 9, 12, 17, 37).

Bonanno czerpał pełnymi garściami z różnych nurtów neoanarchizmu i neomarksizmu. W pierwszym rzędzie dostrzeżemy tu wpływ teorii Herberta Marcuse’a uznającego za motor dziejów opozycję Erosa i Tanatosa (Malinowski, 1983, s. 250; Marcuse, 1991, s. 100–109). Ideologię Bonanno można określić jako hedonizm wojujący, co warunkowało wizję rewolucji: „Rewolucja jest negacją pracy i afirmacją przyjemności”, ponieważ „nie ma żadnej radości w pracy (nawet samodzielnej). [...] Nie ma żadnej radości w poświęceniu, śmierci i zemście” (Bonanno, 1998, s. 3, 20, 22, 35). W rezultacie insurekcjoniści traktują terroryzm jako zabawę, to raczej hobby, któremu oddają się w wolnych chwilach, niż pełnoetatowe zajęcie zawodowych terrorystów. Drugą istotną inspirację Bonanno stanowi sytuacjonizm – kluczowy dla analizy społeczeństwa późnokapitalistycznego przeprowadzanej przez Bonanno było sytuacjonistyczne pojęcie spektaklu (Winkler, 2013; Debord, 2006;Vaneigem, 2004). Warunkuje ono również taktykę insurekcjonistów, którzy chcą „przerwać spektakl” kapitalizmu poprzez własne akcje, w których spektakularność liczy się bardziej niż efekt fizyczny. Najważniejszym wszakże źródłem insurekcjonizmu wydaje się być włoski autonomizm z jego kultem żywiołowej przemocy (Król, 2001). Wychodząc z tych założeń Bonanno poddaje krytyce nie tylko koncepcję awangardy, ale też samo istnienie organizacji, przywódców, rewolucyjnej teorii (Bonanno, 1998, s. 28–30). Walka ma mieć charakter indywidualny („Broń swego prawa do przyjemnego życia”) a przez to zdecentralizowany, a towarzysząca jej przemoc – spontaniczna (Bonanno, 1998, s. 32,38).

Rewolucyjny insurekcjonizm miał się opierać na zasadach „permanentnej konfliktowości”, „samozarządzania walką” i ataku (Bonanno, 2000, s. 17). „Permanentna konfliktowość” zakłada nieustanny i nieprzezwyciężalny antagonizm między wolnością i zniewoleniem, a co za tym idzie odrzucenie negocjacji i kompromisu. Anarchiści mieli prowadzić „ciągły atak przeciw klasowej dominacji” identyfikując punkty zapalne, włączając się w lokalne walki wyrosłe ze specyficznych problemów i je dynamizując (Bonanno, 2000, s. 29). W praktyce oznacza to codzienny opór na każdym odcinku życia społecznego: odmowę pracy; „rabowanie banków [...], kradzież produktów z supermarketów”, okupację i niszczenie szkół, ataki na rodziców (Czas bojowych sumień. Konspiracyjne Komórki Ognia & nowa miejska wojna partyzancka. Bmw bdw, s. 34, 67). „Samozarządzanie walką” polega na działaniu na własną rękę, bez oglądania się na innych (Bonanno, 2000, s. 30; Bonanno, bmw, bdw, s. 24). „Aktywna mniejszość świadomych jednostek” winna formować „autonomiczne komórki podstawowe” (autonomous base nuclei) stanowiące „najmniejszą formę organizacyjną” umożliwiającą walkę (Bonanno, bmw, bdw, s. 17, 35).

Zasada ataku sprowadza się do uderzania w przeciwnika bez względu na okoliczności i stosunek sił, gdyż każdy atak przybliża zwycięstwo stanowiąc przykład pociągający innych („kropelkowe [capillary-style] rozprzestrzenianie sabotaży”(Bonanno, 2000, s. 31). Zasady te znajdują odbicie w praktycznej działalności insurekcjonistów. Ruch opiera się na skrajnym wariancie strategii oporu niekierowanego. Nieformalna Federacja Anarchistyczna (Federazione Anarchica Informale, FAI) ostrzega, że: „tego typu [scentralizowana – J.T.] organizacja jest łatwym celem dla władzy [...] [gdyż – J.T.] będący wtyką gliniarz lub informator wystarczy by cała taka organizacja lub jej znaczna część runęła jak domek z kart” (www.grecjawogniu.info). Odpowiedzią na wyzwanie totalnej inwigilacji jest „sieć grup i towarzyszy, antyautorytarna i chaotyczna, o strukturze poziomej” (Czas bojowych sumień..., op. cit., s. 53. ). Uczestnicy tworzą „grupy powinowactwa” (affinity groups) oparte na bezpośredniej osobistej znajomości, które niejednokrotnie mają charakter jednorazowy – są powoływane ad hoc dla przeprowadzenia konkretnej akcji (Bonanno, 2000, s. 6, 8–9,16). FAI uznawała, że „ktokolwiek bierze udział w Nieformalnej organizacji, jest jej bojownikiem jedynie kiedy bierze udział w akcji” (www.grecjawogniu.info). Struktura ma funkcjonować na zasadzie franczyzy: „Każdy może stworzyć autonomiczną komórkę działania. [...] każdy towarzysz, który zgadza się [...] z [...] trzema kluczowymi zasadami, zaproponowanego przez nas, nieformalnego porozumienia, może – jeśli chce – używać nazwy Konspiracyjne Komórki Ognia, w odniesieniu do autonomicznej komórki, w której działa” (www.raf.la.org.pl). Tak funkcjonujące komórki ruchu nie pozostawają ze sobą w bezpośrednim kontakcie: „Komunikacja między grupami i jednostkami odbywa się poprzez dokonywane akcje oraz poprzez [...] środki komunikacji jakimi dysponuje ruch” (www.grecjawogniu.info).

Insurekcjoniści negując organizację starają się zapobiegać ewentualnej profesjonalizacji terroryzmu (Czas bojowych sumień..., op. cit., s. 34). Członkowie Konspiracyjnych Komórek Ognia pisali: „dystansujemy się do pojęcia organizacji, ponieważ utożsamiamy je z hierarchią, rolami, specjalizacją, ‚musisz’ i obowiązkami. [...] Dla wyeliminowania możliwości powstania wszelkiej nieformalnej hierarchii wewnątrz grupy, uderzyliśmy bezpośrednio w serce specjalizacji i ról, gdy tylko zaczęły się pojawiać. Powiedzieliśmy sobie: ‚Każdy robi wszystko” (www.raf.la.org.pl). To niesie za sobą konsekwencję w postaci wymuszonej prostoty środków: używane w akcjach materiały i narzędzia muszą być łatwo dostępne i względnie tanie, a stosowane technologie – zrozumiałe dla osoby bez specjalistycznego przygotowania. Jak czytamy w insurekcjonistycznej publikacji: „ważne dla nas było i nadal jest, by środki i metody stosowane podczas naszych akcji były proste i relatywnie łatwe do opanowania i przygotowania”(www. raf.la.org.pl). Arsenał insurekcjonistów opiera się więc na powszechnie dostępnych materiałach takich jak benzyna, butle gazowe, szybkowary, budziki elektryczne itp. (Czas bojowych sumień..., op. cit., s. 72) W rezultacie insurekcjonistyczny terroryzm ma niewielką skalę, wyrządza stosunkowo małe szkody materialne i tylko sporadycznie pociąga za sobą ofiary w ludziach.

Chociaż zasady insurekcjonizmu zostały sformułowane we Włoszech to po raz pierwszy na szerszą skalę wdrożyli je w życie anarchiści greccy. Stworzone przez nich grupy Konspiracyjne Komórki Ognia (Synomosia Pyrinon tis Fotias) i Walka Rewolucyjna (Epanastatikos Agonas) reprezentują dwa nurty insurekcjonizmu: nihilistyczny i społeczny. Grecki przykład znalazł naśladowców na całym świecie, zespalając się z bojowymi elementami innych radykalnych ruchów społecznych, zwłaszcza feministycznego, ekologicznego i antyfaszystowskiego. Obecnie insurekcjonizm tworzy globalną sieć obejmującą niemal wszystkie kontynenty, której głównymi węzłami oprócz Grecji i Włoch jawią się Chile i Meksyk (Tomasiewicz, w druku).

Rola komunikacji w oporze niekierowanym insurekcjonistów

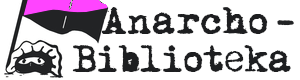

Istotą rozwiniętej strategii oporu niekierowanego jest autonomiczna działalność komórek o wyspecjalizowanych funkcjach, operujących na trzech poziomach: legalnym, półlegalnym i nielegalnym. Komórki nie są powiązane więzami organizacyjnymi, spoiwem całego ruchu jest wspólny światopogląd uformowany i podtrzymywany poprzez sieć komunikacji. Organizacje stosujące strategię oporu niekierowanego tworzą własny system komunikacji i propagandy jak i wykorzystują media komercyjne dla swoich celów. W strategii tej media stanowią nie tylko „system nerwowy” ale też „kościec” organizacji.

Rysunek 1. „Odwrócona piramida” – struktura organizacyjna Oporu Niekierowanego. Źródło: opracowanie własne.

Poziom legalny, najszerszy, zaczyna się od, mówiąc obrazowo, „mgławicy” anarchizujących ruchów społecznych, do których możemy zaliczyć rewolucyjny syndykalizm, radykalny feminizm, głęboką ekologię (deep ecology) wraz z ruchem praw zwierząt, antypedagogikę, antypsychiatrię, hacking (ruch wolności informacji), ruch antywięzienny (www.insurrectionnewsworldwide.com), LGBT (mniejszości seksualne), ruchy lokatorskie i squatting (zajmowanie pustostanów), antifę (www.non-fides.fr), No Border (ruch proimigrancki), ruch antyrasistowski (w tym na rzecz praw Aborygenów), subkultury typu punk czy SHARP i inne zjawiska tzw. kultury alternatywnej (np. neoiści), niektóre sekty parareligijne (jak dyskordianizm), ruch na rzecz Podstawowego Dochodu Gwarantowanego. Te „jednopunktowe” (skupione na pojedynczym postulacie) ruchy budzą często społeczną sympatię a ich uczestnicy na ogół nie są anarchistami. Tym niemniej cele nowych ruchów społecznych są zbieżne (lub przynajmniej kompatybilne) z anarchistyczną ideologią, dlatego ruchy te stanowią głębokie zaplecze i rezerwuar rekrutacyjny właściwego anarchizmu[5]. Sam anarchistyczny ruch polityczny jest ogromnie zróżnicowany, większość jego aktywistów dystansuje się od metod stosowanych przez insurekcjonistów. Różnice dotyczą jednak tylko środków, zachowana zostaje jedność celu.

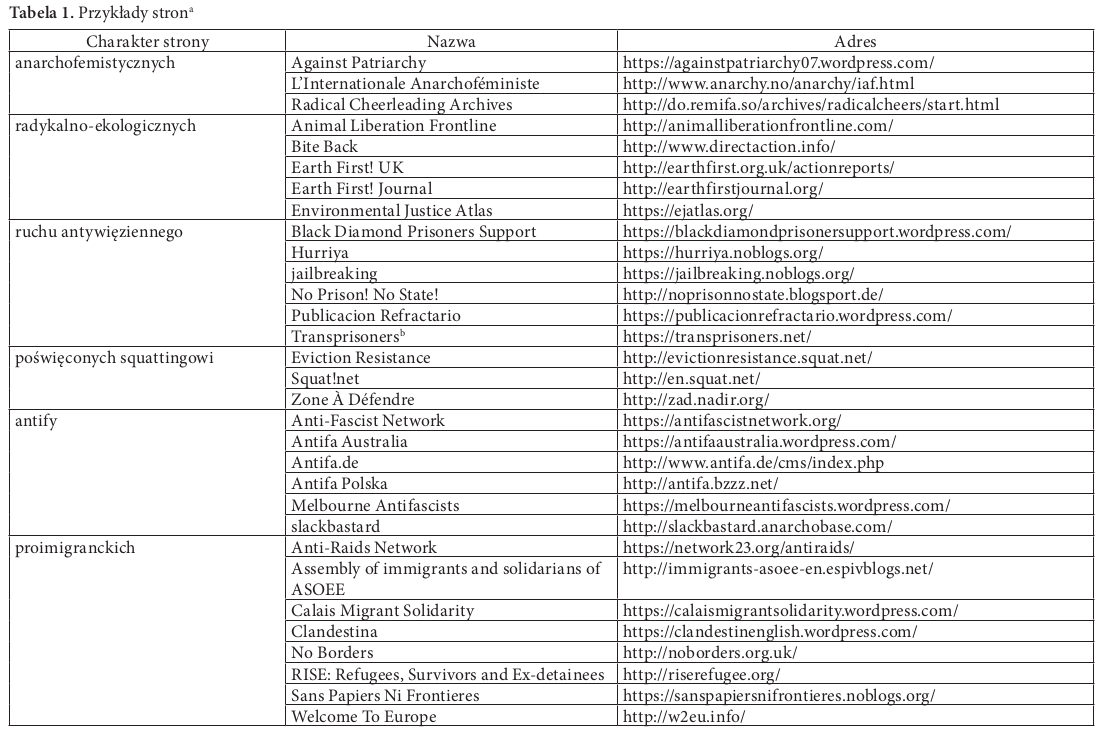

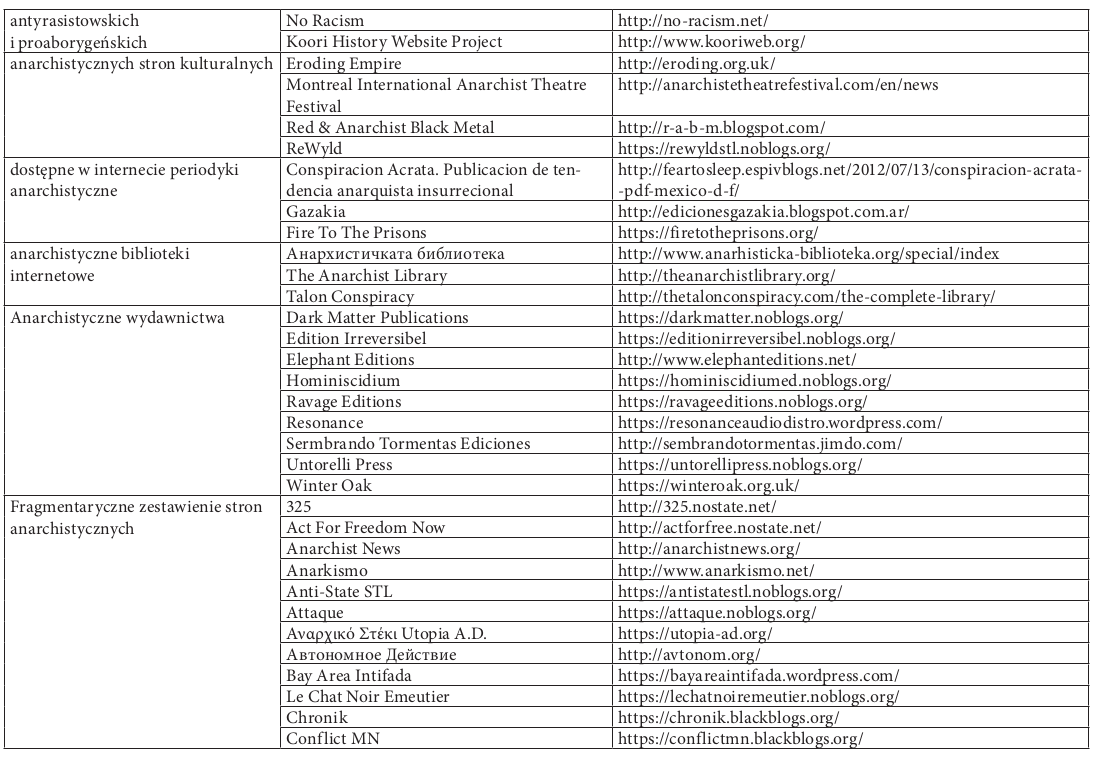

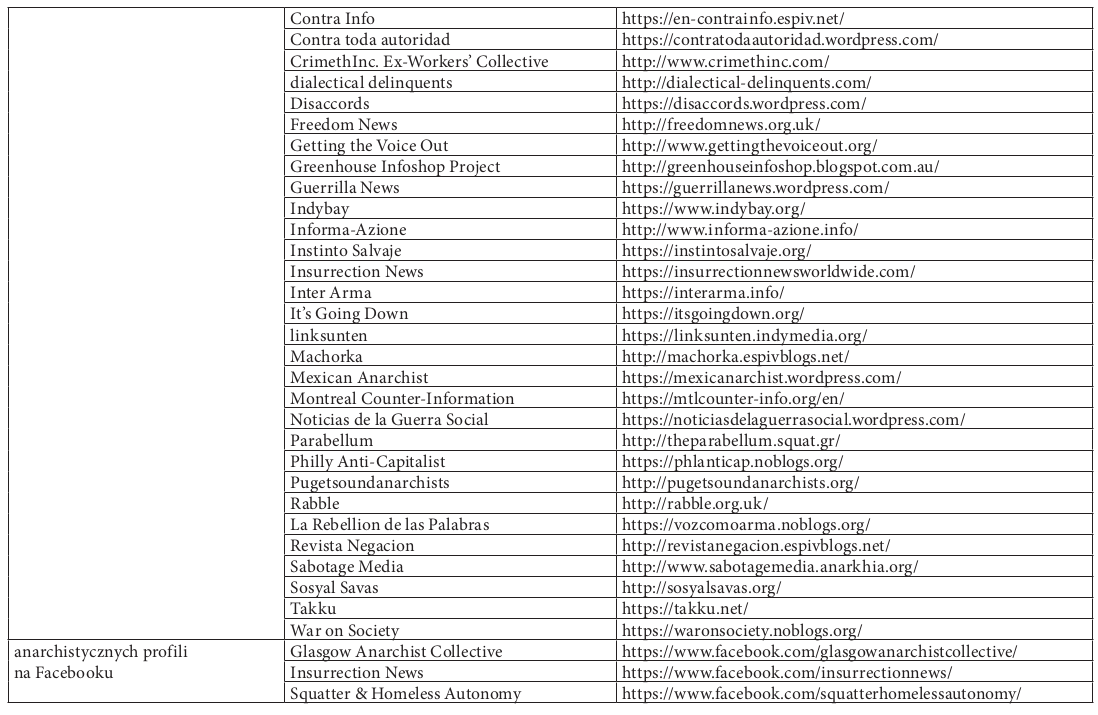

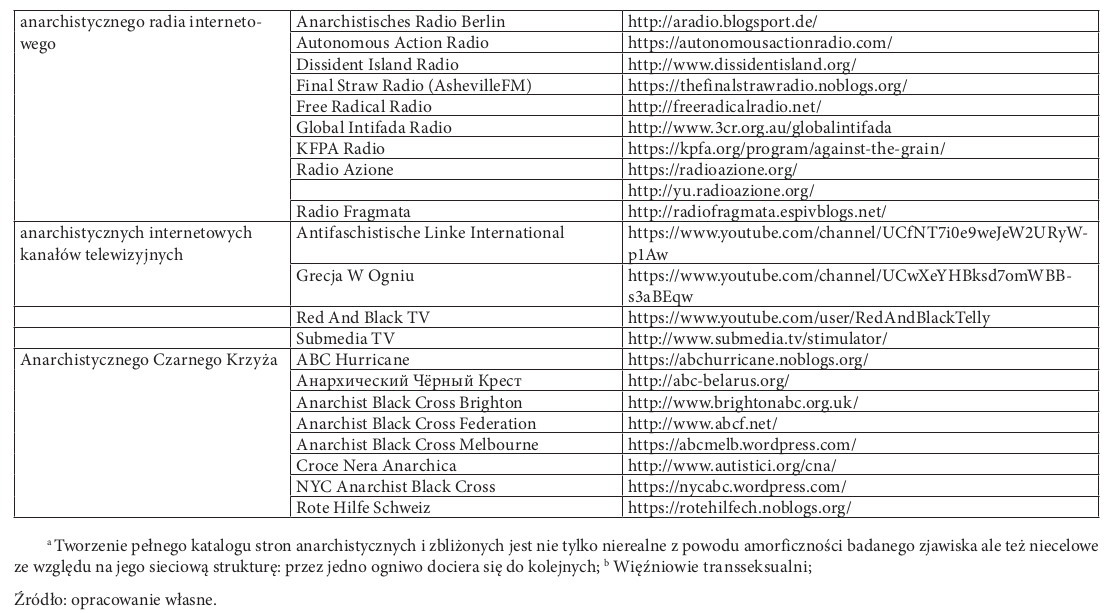

Zadania komórek poziomu legalnego polegają na tworzeniu, popularyzowaniu i utrwalaniu ideologii stanowiącej motywację i racjonalizację działalności terrorystów jak również – wtórnie – na wywoływaniu emocji będących bezpośrednim bodźcem dla przeprowadzenia akcji (revolution-news.com). Służą temu zarówno środki tradycyjne (happeningi i pikiety, „propaganda szeptana”, przemówienia wiecowe, graffiti, media drukowane: ulotki, gazety, książki) jak i nowoczesne, jednak dominują te drugie[6]. Nie tylko anarchistyczne periodyki (Tabela 9) ale też książki (zarówno ebooki w formacie PDF jak audiobooki) znaleźć można w internecie, gdzie ulokowane są duże wielojęzyczne biblioteki i wydawnictwa wyspecjalizowane w myśli anarchistycznej[7]. Oczywiście ruch anarchistyczny reprezentują w rzeczywistości wirtualnej zarówno liczne strony Internetu 1.0 jak jeszcze liczniejsze Internetu 2.0 (np. blogi, profile w mediach społecznościowych). W sieci działa anarchistyczne radioi „telewizja” (choć tę drugą stanowią głównie kanały na serwisie YouTube). Niezwykle istotną rolę w anarchistycznej propagandzie odgrywa muzyka tworzona przez zespoły takie jak Los Fastidiots z ich hymnem „Antifa Hooligans”, dostępna w formacie MP3 lub na YouTube (www.youtube.com).

Poziom półlegalny działa podobnie jak legalny. Tworzą go grupy, które same nie są zaangażowane w akcje terrorystyczne, ale których działania – skądinąd mieszczące się w granicach prawa – są użyteczne dla terrorystów (www.animalliberationfront.com)[8]. Mamy do czynienia ze swoistym outsourcingiem części zadań grupy terrorystycznej na rzecz ugrupowań legalnych.

Spośród tych działań w pierwszej kolejności wymieńmy wywiad. Wprawdzie ekoterroryści z Animal Liberation Front uważają, że wystarczy „otworzyć pierwszą lepszą książkę telefoniczną”, gdyż „żółte strony dadzą ci nazwiska, numery telefonów i adresy niezliczonych wyzyskiwaczy zwierząt” (www.animalliberationfront.com), jednak w praktyce istnieją komórki wyspecjalizowane w zbieraniu informacji o przeciwnikach. Należą do nich strony typu NaziWatch publikujące dane osobowe aktywistów skrajnej prawicy, które mogą być wykorzystywane do działań przeciwko nim (www.antifascistactionsydney.wordpress.com; www.stopnacjonalizmowi.wordpress.com). Druga sfera działalności pomocniczej to szkolenie – przede wszystkim poprzez tworzenie i rozpowszechnianie publikacji typu „The Anarchist’s Cookbook” (zawierający rozdziały w rodzaju „Chemical Fire Bottle”, „Carbon-Tet Explosive”, „Calcium Carbide Bomb” czy „Electronic Terrorism”) (www.home.scarlet.be)[9] czy „Sabotage Handbook” (www.animalliberationfront.com). Na stronach internetowych radykałów można znaleźć też poradniki „The Politics and Practicalities of Arson”, „Setting Fires With Electrical Times” czy „If an Agent Knocks”, przepisy na zapalniki z aluminium i siarki bądź na napalm domowej roboty (Tomasiewicz, 2004; www.earthliberationfront.com). Szkolenie może mieć też charakter praktyczny, np. poprzez seminaria sztuk walki, takie jak Freedom Fighters (ww.antifa.bzzz.net).

Istotną rolę odgrywają anarchistyczne serwisy informacyjne, które przynosząc informacje tak o akcjach terrorystycznych jak o represjach (w tym też o stawianych za wzór „męczennikach” ruchu) (www.youtube.com)[10] stwarzają bodziec dla – odpowiednio naśladownictwa lub odwetu.

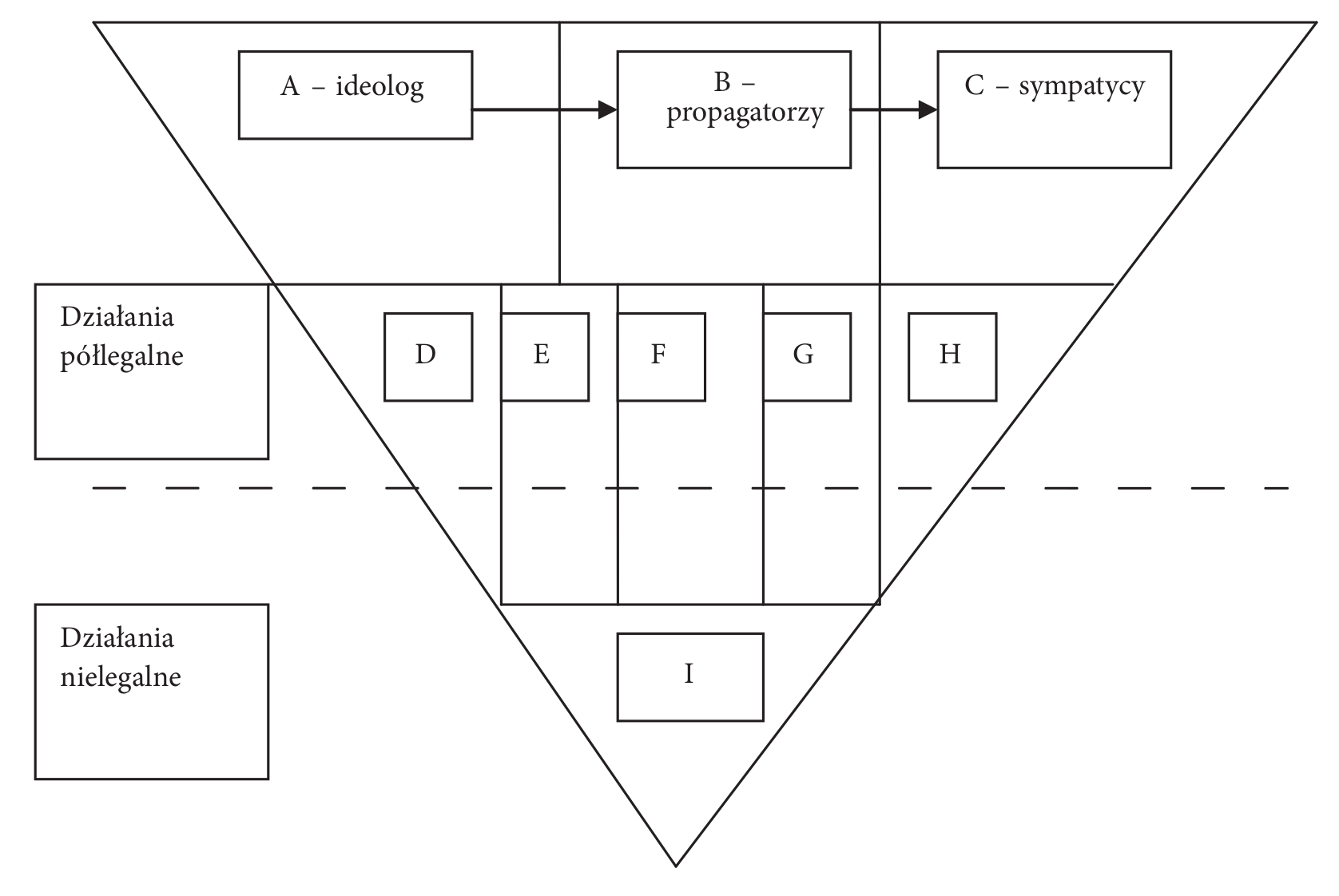

Rysunek 2. „3 × I”: relacje między skrzydłem jawnym a komórkami podziemnymi w ON. Źródło: opracowanie własne.

Bardzo rozwiniętym odgałęzieniem ruchu są organizacje pomocy represjonowanym z międzynarodowym Anarchistycznym Czarnym Krzyżem na czele (www.grecjawogniu. info). Z jednej strony nagłaśniają one przypadki uwięzionych bojowców, z drugiej zapewniają im wsparcie moralne (zwłaszcza przez korespondencję) i materialne. Więzienia wykorzystywane są też jako obszar werbunku sympatyków (także w środowiskach kryminalnych). Publikacja Konspiracyjnych Komórek Ognia proklamowała: „Przyzwoici więźniowie kryminalni oraz polityczni, łącząc swoje doświadczenie, mogą dokonać transformacji więzienia w warsztat produkcyjny wiedzy i sumienia, przeobrażając brak wolności w motor zawziętej walki, stając się iskrą na więziennych beczkach prochu” (Czas bojowych..., s. 19).

Ostatnie wreszcie pole działania to finansowanie ruchu. Nie odgrywa ono pierwszoplanowej roli, gdyż terroryzm insurekcjonistów jest, jak wspomnieliśmy, terroryzmem minimalnych kosztów. Tym niemniej na anarchistycznych stronach można spotkać się z apelami o wsparcie finansowe za pośrednictwem kart kredytowych (Visa, MasterCard, Discover) czy serwisu PayPal (www.revolution-news.com; www.thebasebk.org).

Na poziomie nielegalnym mają miejsce akcje o charakterze terrorystycznym. Komunikacja jest niezbędnym elementem procesu przygotowywania ataku – anarchistyczne media wykorzystywane są do nawoływania do ataków (kampanie takie jak «Projekt Feniks» czy «Fuck Nations – Squat the World») (www.grecjawogniu.info; www.anarchistnews.org).

Mniejszą rolę odgrywają zaawansowane technologicznie środki komunikacji na etapie planowania zamachu[11]. Ze względu na specyfikę środowiska insurekcjonistów, którzy tworzą małe zespoły osób znających się bezpośrednio, zasadniczą rolę odgrywają kontakty osobiste (choć można przypuszczać, że i tu wykorzystywane są telefony komórkowe czy chat-boxy do porozumiewania się).

Przyjrzyjmy się roli komunikacji w samym akcie ataku, który może przyjąć formę ataku wirtualnego (cyberterrorystycznego), groźby ataku lub ataku fizycznego. W dwóch pierwszych przypadkach narzędzia i technologie komunikacyjne stanowią o istocie ataku. Anarchizująca sieć hacktywistyczna Anonymous wielokrotnie przechwytywała zasoby informacyjne przeciwnika (instytucji publicznych, prywatnych korporacji, ugrupowań prawicowych), blokowała jego strony czy nawet przejmowała nad nimi kontrolę (www.cia.media.pl). Również fałszywa informacja o ataku (jego groźba) może przynieść podobny efekt jak atak fizyczny (8 maja 2016 r. w Jaworznie fałszywy alarm bombowy przerwał spotkanie z wiceprezesem Ruchu Narodowego Krzysztofem Bosakiem) (www. grecjawogniu.info).

Również w przypadku ataków fizycznych komunikacja ma niebagatelne znaczenie. Insurekcjoniści akcentują, że każdej akcji «powinien towarzyszyć odpowiedni komunikat od danej komórki [...], biorącej odpowiedzialność za atak oraz wyjaśniającej stojące za nim przyczyny, rozprzestrzeniając w ten sposób rewolucyjne stanowisko» (www.raf. la.org.pl). Komunikaty terrorystów pełnią potrójną funkcję: informacyjną, inspiracyjną (ideologiczna motywacja zamachu) i instruktażową (sposób jego przeprowadzenia). Nietypowo krótki, bo składający się z zaledwie sześciu zdań, komunikat francuskich insurekcjonistów zawiera wszystkie te elementy: 1) informację («9 czerwca 2015 na terenie strefy przemysłowej Magret w Limoges płomienie strawiły dziesięć ciężarówek i trzy wiaty należące do Eurovii [...] Szkody szacuje się na co najmniej 1,000,000 euro»), 2) instruktaż («Zapalniki umieszczono na oponach, a składały się z butelek wypełnionych benzyną, świeczki i zapalniczki»), 3) ideologiczne uzasadnienie («Firma ta jest zaangażowana w budowę więzień, jak również niszczycielski projekt lotniska w Notre-Dame-des-Landes. [...] Budujcie klatki, a zbierzecie naszą wściekłość») (www.grecjawogniu.info).

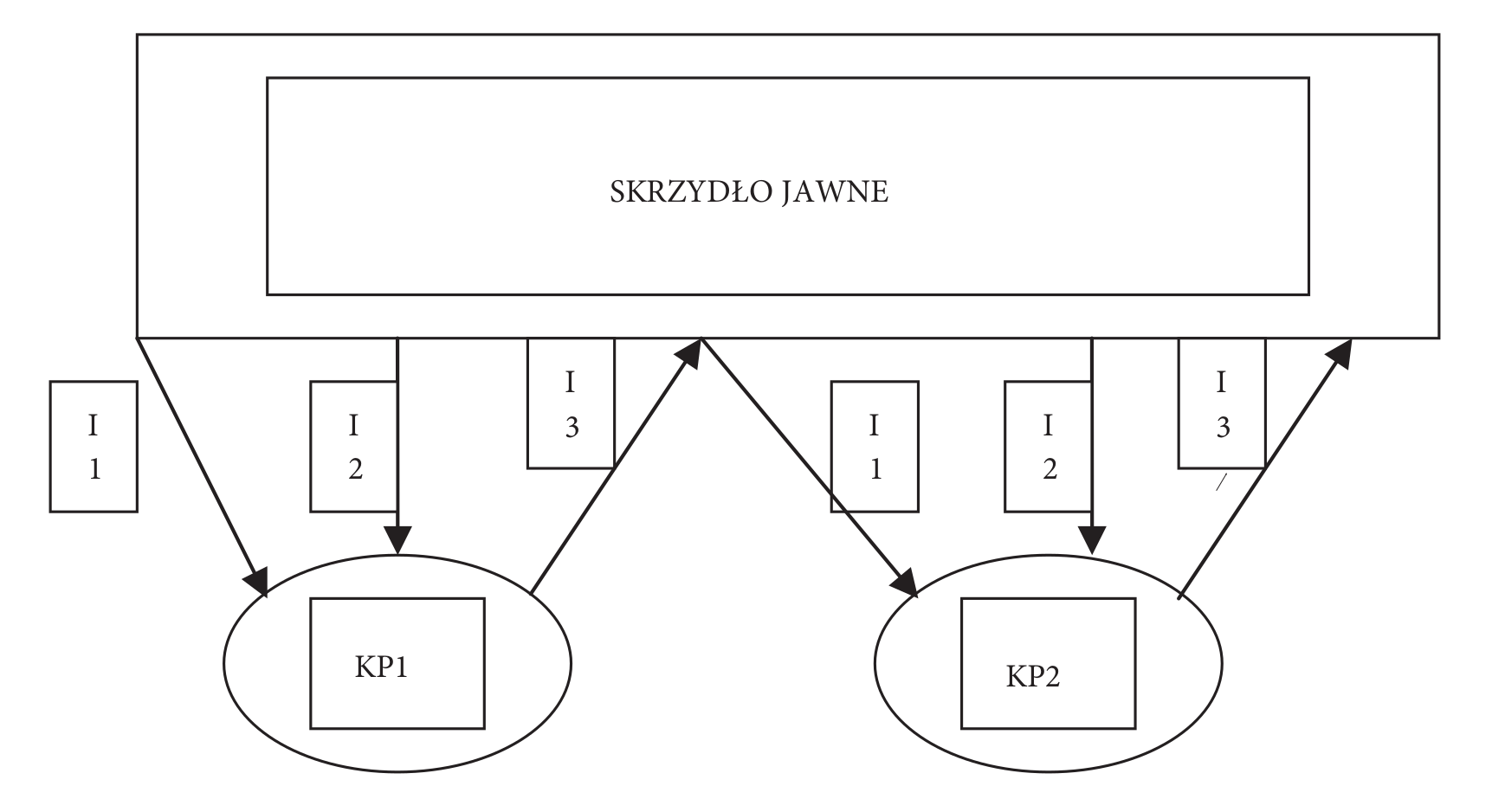

Taka konstrukcja ma zapewnić efekt naśladownictwa prowadzący do eskalacji przemocy według schematu przedstawionego przez Bonanno: «a) izolowane ataki przeciw indywidualnym strukturom lub osobom [...], b) powstańczy atak szczególnej mniejszości, c) masowy atak powstańczy, d) masowy atak rewolucyjny» (Bonanno, 2000, s. 36). Nawet gdyby scenariusz ten okazał się nierealny komunikacja umożliwia stosowanie taktyki «rójki» (swarming): w określonym momencie niewielkie jednostki atakują z różnych kierunków, po czym znów się rozpraszają[12]. W tym kontekście zrozumiała staje się irytacja anarchofeministycznych terrorystek, które w sierpniu 2014 r. zaatakowały historyczny kościół Loreto (Meksyk), że „mass media w podły sposób przemilczały informacje o atakach” (www.grecjawogniu.info).

Schemat zastosowany do analizy terroryzmu insurekcjonistycznego można użyć też w przypadku innych ugrupowań stosujących strategię oporu niekierowanego (np. islamistów). Podkreślić należy, że jest to strategia bardzo efektywnie przeciwdziałająca inwigilacji terrorystów czy też zapobieganiu ich działalności przez służby państwa. Z drugiej strony strategia oporu niekierowanego ogranicza skalę i skuteczność terroryzmu utrudniając koordynację działań i uniemożliwiając koncentrację środków. Tym niemniej nawet rozproszony i prymitywny terroryzm mógłby stać się realnym zagrożeniem, gdyby w sprzyjających warunkach społecznych stał się masowy.

Bibliografia

Beam, L. (1992) Leaderless Resistance. The Seditionist, 12.

Bonanno, A. M., (1998). Armed Joy. London.

Bonanno, A. M., (2000). The Insurrectional Project. London.

Bourdieu, P. (2007),Przemoc symboliczna. W: Socjologia. Lektury, P. Sztompka, M. Kucia (red.). Kraków

Debord, G.,(2006). Społeczeństwo spektaklu oraz Rozważania o społeczeństwie spektaklu.Warszawa.

From operaismo to “autonomist Marxism” (2003). Aufheben,11.

Golka, M, (2005), Czym jest społeczeństwo informacyjne? Ruch Prawniczy, Ekonomiczny i Socjologiczny, z. 4.

Jędrysik, M., Ostatnia podróż Desdemony. Gazeta Wyborcza z 20-21 XI 2003 r.

Król, K.(red.), (2007), Autonomia Robotnicza. Poznań;

Malinowski, A., (1983) Współczesny „neomarksizm”. Warszawa.

Marcuse, H., (1991). Człowiek jednowymiarowy. Badania nad ideologią rozwiniętego społeczeństwa przemysłowego. Warszawa.

Orsini, A. (2011). Anatomy of the Red Brigades: The Religious Mind-set of Modern Terrorists. Ithaca.

Sundquist, V. H.,(2010). Political Terrorism: An Historical Case Study of the Italian Red Brigades. Journal of Strategic Security, t. 3.

Tomasiewicz, J. (2009). Strategia oporu niekierowanego w wojnie asymetrycznej. Przegląd Geopolityczny, t. 1.

Tomasiewicz, J., (?) Partyzanci przyjemności. Insurekcjonizm: anarchizm wobec kryzysu czy kryzys anarchizmu? W: Lech Krzyżanowski, Miłosz Skrzypek (red.)., Europa XX-XXI w. Społeczno-polityczne konsekwencje kryzysów (w druku).

Tomasiewicz, J., (2004) Przemoc w ruchu ekologicznym: od obywatelskiego nieposłuszeństwa do terroryzmu (przypadek Earth Liberation Front). Krakowskie Studia Międzynarodowe, 1.

Tomasiewicz, J., (2007), Biały Wilk. Profil nazistowskiego terrorysty nowej generacji. W: Jarosław J. Piątek,

Renata Podgórzańska (red.): Wybrane aspekty bezpieczeństwa, t. 2, s. 165-175. Szczecin bw.

Tomasiewicz, J., (2014) Od skrytobójstwa do miatieżewojny. Ewolucja terroryzmu politycznego w Europie – aspekty ideologiczne, taktyczne i organizacyjne. Przegląd Bezpieczeństwa Wewnętrznego, 11 2014, 115–136.

Vaneigem, R.,(2004), Rewolucja życia codziennego. Gdańsk.

Winkler, A., (2013), Nowy pomysł na rewolucję. Lefebvre i sytuacjoniści w maju ‚68. Zeszyty Naukowe Towarzystwa Doktorantów UJ. Nauki Społeczne, 6.

[1] Slackbastard http://slackbastard.anarchobase.com/ [2016-04-30].

[2] M. Golka, Czym jest społeczeństwo informacyjne? „Ruch Prawniczy, Ekonomiczny i Socjologiczny” 2005, z. 4. Autor wśród cech społeczeństwa informacyjnego wymienia m.in. „szybkość obiegu informacji, natychmiastowa łączność i zanik związku pomiędzy odległością a czasem uzyskania kontaktu, [...]; dekoncentracja, czyli rozproszenie działań w przestrzeni; kompresja przestrzeni i czasu – swoista „medialna globalność”; [...] pojawienie się tzw. rzeczywistości wirtualnej w obrazach, dźwiękach, tekstach, w życiu społecznym; [...] wielość źródeł informacji i kreatywność w tym względzie wielu podmiotów, a to powoduje, że nie ma monopolu na większość informacji; [...] obecność informacji zniekształconych czy wręcz manipulacji oraz dezinformacji, a przy tym niezdolność odbiorców do weryfikacji prawdziwości informacji; [...] przenikanie informacyjnych technologii cyfrowych do niemal wszystkich dziedzin życia [...] i bezpowrotne uzależnienie funkcjonowania wielu sfer życia od komputerów; zmiany w morfologii życia społecznego we wszystkich niemal aspektach – czyli ulotna choć powszechna sieciowość [...] zamiast hierarchii [...]; wytwarzanie się nowych podziałów, nowych form zróżnicowania społecznego i nowych struktur społecznych; zmiany w komunikowaniu się ludzi, a tym samym zmiany w funkcjonowaniu więzi społecznych [...]”. (Golka, 2005)

[3] Można było to obserwować choćby w czasie kryzysu ukraińskiego: Medialne manipulacje. Kresy.pl http://www.kresy.pl/wydarzenia,wojskowosc?zobacz/medialne-manipulacje [2014-08-01]. Opisuje to jeden z blogerów. Kodiak: Raz widzisz, raz nie, falszowanie ukrainskiego kryzysu. web logs http://yukon.neon24.pl/ post/111436,raz-widzisz-raz-nie-falszowanie-ukrainskiego-kryzysu [2014-07-29]; por. Zestrzelenie Boeinga 777 (lot MH-17) i wpływ na internetowe scamy. Niebezpiecznik.pl http://niebezpiecznik.pl/post/katastrofa-mh-17-i-jej-wplyw-na-ataki-internetowe-oraz-sieciowe-wpadki-separatystow-i-ujawnienie-podsluchu/ [2014-08-08].

[4] Przykładem może być grupa feministyczna FEMEN. Zob. np. Aktywistki z FEMEN ścięły w Kijowie krzyż, Wolne Media http://wolnemedia.net/prawo/aktywistki-z-femen-sciely-w-kijowie-krzyz/ [2012-08- 19]; Półnaga aktywistka FEMEN przerwała bożonarodzeniową mszę w Kolonii, Konserwatyzm.pl (Portal Myśli Konserwatywnej) http://www.konserwatyzm.pl/artykul/11408/polnaga-aktywistka-femen-przerwala-bozonarodzeniowa-msze-w-k [2013-12-26].

[5] Np. dla jednej akcji antyfaszystowskiej w Australii udało się zmobilizować 43 organizacje, z których 11 reprezentowało różne mniejszości etniczne, nie mające wiele wspólnego z anarchizmem.

[6] Nawet wykonywane tradycyjnymi metodami w przestrzeni fizycznej graffiti znajdują swe odzwierciedlenie w przestrzeni wirtualnej, gdyż dokumentowane są na anarchistycznych stronach internetowych.

[7] Oprócz literatury stricte politycznej dysponują też literaturą piękną (beletrystyką, dramatem, poezją) tworzoną przez anarchistów, choćby powieść Paula Cudeneca „The Fakir of Florence: A Novel in Three Layers”.

[8] Możemy tu dostrzec pewne podobieństwa z modelem „chmury obliczeniowej”.

[9] Można było ją znaleźć na poświęconej komiksom stronie.

[10] Marco Camenisch – więzień, anarchista, ekosabotażysta.

[11] Nie dotyczy to oczywiście hacktywistów, działających wyłącznie w przestrzeni wirtualnej.

[12] J. Arquilla, . Ronfeldt (ed.), Networks and Netwars: The Future of Terror, Crime, and Militancy. Bmw [RAND National Defense Research Institute] 2001, s. 12. Literacką wizję zastosowania taktyki „rójki” w odniesieniu do regularnych działań wojennych przedstawił K. T. Lewandowski w opowiadaniu „Noteka 2015”. Warszawa 2001.